Ringvorlesung Informationstechnologie und Sicherheitspolitik

Ringvorlesung Informationstechnologie und Sicherheitspolitik

Vom Wintersemester 2011 bis zum Wintersemester 2012 habe ich über die MASH im BSH eine Ringvorlesung an der Otto-von-Guericke-Universät organisiert.

Der Programm-Flyer zum Download

Wintersemester 2010/2011

[2010-10-19] Stefan Schumacher, Dipl. rer. pol. Jan Meine, Magdeburger Institut für Sicherheitsforschung Informationstechnologie und Sicherheitspolitik – Risiko in der Zukunft

Cyberwar und Electronic Warfare sind Schlagwörter, die zur Zeit stark diskutiert werden. In dieser Einführungsveranstaltung stellen wir die Ringvorlesung aus technischer und politikwissenschaftlicher Sicht vor. Diskutiert wird, wie die Politikwissenschaft auf diese veränderte Situation reagieren kann und welche Möglichkeiten die Technik bietet.

[2010-10-26] Andreas Hoch, Verfassungsschutz Sachsen-Anhalt Industriespionage in Sachsen-Anhalt.

Wirtschaft und Forschungseinrichtungen in Sachsen-Anhalt sind seit Jahren im Fokus internationaler Industriespionage. Der Vortrag zeigt die aktuelle Bedrohungslage, Angriffsmethoden und Abwehrmöglichkeiten, mit denen Sie sich vor Spionage schützen können.

[2010-11-09] Stefan Schumacher, Einführung in Verschlüsselungstechniken – Von der Enigma bis zum Internetbanking

Kryptographie ist seit Caesars Zeiten das einzige Mittel um Informationen im Geheimen zu übermitteln. Seit der Enigma im 2. Weltkrieg sind moderne Kryptoverfahren kriegsentscheidend. Dieser Vortrag zeigt die Grundlagen der Verschlüsselungstechniken von einfachen Prüfsummen über symmetrische und asymmetrische Kryptographie hin zu digitalen Unterschriften. Es ist keine Mathe-Vorlesung ;-)

[2010-11-16] Werner Koch, Chefentwickler GnuPG Key-Management für asymmetrische Kryptographie mit GnuPG

Asymmetrische Kryptographie mit Schlüsseln kommt dann zum Einsatz, wenn Sender und Empfänger keine Möglichkeit haben ein Passwort über einen sicheren Kanal auszutauschen. Dabei ist es jedoch notwendig, die Identität der Schlüsselinhaber sicherzustellen. Werner Koch, Chefentwickler des weltweit wichtigsten Verschlüsselungsprogrammes, stellt in seinem Vortrag aktuelle Entwicklungen auf diesem Gebiet vor.

[2010-11-23] Nicole Damm, Landesverwaltungsamt Kameraüberwachung, Google Streetview und Co – aktuelle Fragen im Datenschutz

Videokameras im öffentlichen und privaten Raum, Google Streetview auf der Straße und ortsbasierte Anwendungen auf Handys untergraben das Recht auf informationelle Selbstbestimmung. Dieser Vortrag stellt rechtliche Grundlagen zu aktuellen Fragen im Datenschutz vor.

[2010-11-30] Lutz Donnerhacke, ICANN Ein Internet-Wahlmodell für den Bundestag

Lutz Donnerhacke, Sicherheits-Berater der “Internetregierung” ICANN stellt ein Verfahren vor, mit dem geheime Wahlen im öffentlichen Internet abgehalten werden können. Dabei werden die Abstimmungsergebnisse in aufbereiteter Form veröffentlicht.

[2010-12-07] Jens Link IPv6 – Das Internet der Zukunft vom Toaster bis zur Überwachungsdrohne

IPv6 ist das technische Rückgrat des Internets. Dieser Vortrag stellt die technischen Grundlagen der nächsten Generation des Protokolls vor. Es wurde neu entwickelt um 340 Sextillionen Geräte ins Internet bringen zu können - vom PC über den intelligenten Kühlschrank bis hin zur autonomen Überwachungsdrohne.

[2010-12-14] Wilhelm Dolle Digitale Forensik – Ermittlungen im Einbruchsfall

Dieser Vortrag stellt forensischen Methoden und Werkzeuge vor. Sie dienen der Ermittlung im Einbruchsfall und sollen helfen, bisher unbekannte Sicherheitslücken zu entdecken.

(leider entfallen)

[2011-01-11] Stefan Schumacher Sichere Passwörter

Passwörter sind trotz aller anderen Entwicklungen immer noch der häufigste Zugriffsschutz für Daten und Systeme. Dieser Vortrag zeigt, wie Passwörter einfach mittels Wörterbuch angegriffen oder mittels Social Engineering ausgehebelt werden können. Vorgestellt werden außerdem Regeln für ein sicheres Passwort.

[2011-01-18] Erich Möchel, Quintessenz.at: Das Europäische Institut für Telekommunikationsnormen und der britische Signal-Intelligence-Geheimdienst GCHQ

Der Vortrag zeigt, wie der englische Fernmelde-Geheimdienst GCHQ (“Bletchley Park”) Einfluss auf europäische Telekommunikationsnormen nimmt.

(aus gesundheitlichen Gründen entfallen)

Ersatzvortrag: Stefan Schumacher Daten sicher löschen

[2011-01-25] Frank Hofmann Sichere Benutzer-Authentifikation an sensiblen IT-Systemen

Der Bedarf für den sicheren Transport persönlicher Daten nimmt stetig zu. Die Kombination Benutzername und Passwort ist dabei nur eine Variante, um Zugänge zu sichern. Dieser Vortrag stellt Alternativen vor, dieden Alltag sicherer und einfacher machen können.

[2011-02-01] Jens Kubieziel, Uni Jena: Anonym durchs Internet mit Tor & Co.

Der Vortrag zeigt, wie man sich mit Anonymisierungssoftware vor dem Belauschen im Internet schützen kann. Tor & Co. versuchen dazu, die Kommunikationsdaten zu verschleiern und es so den Lauschern schwerer zu machen, Kommunikation im Internet abzufangen

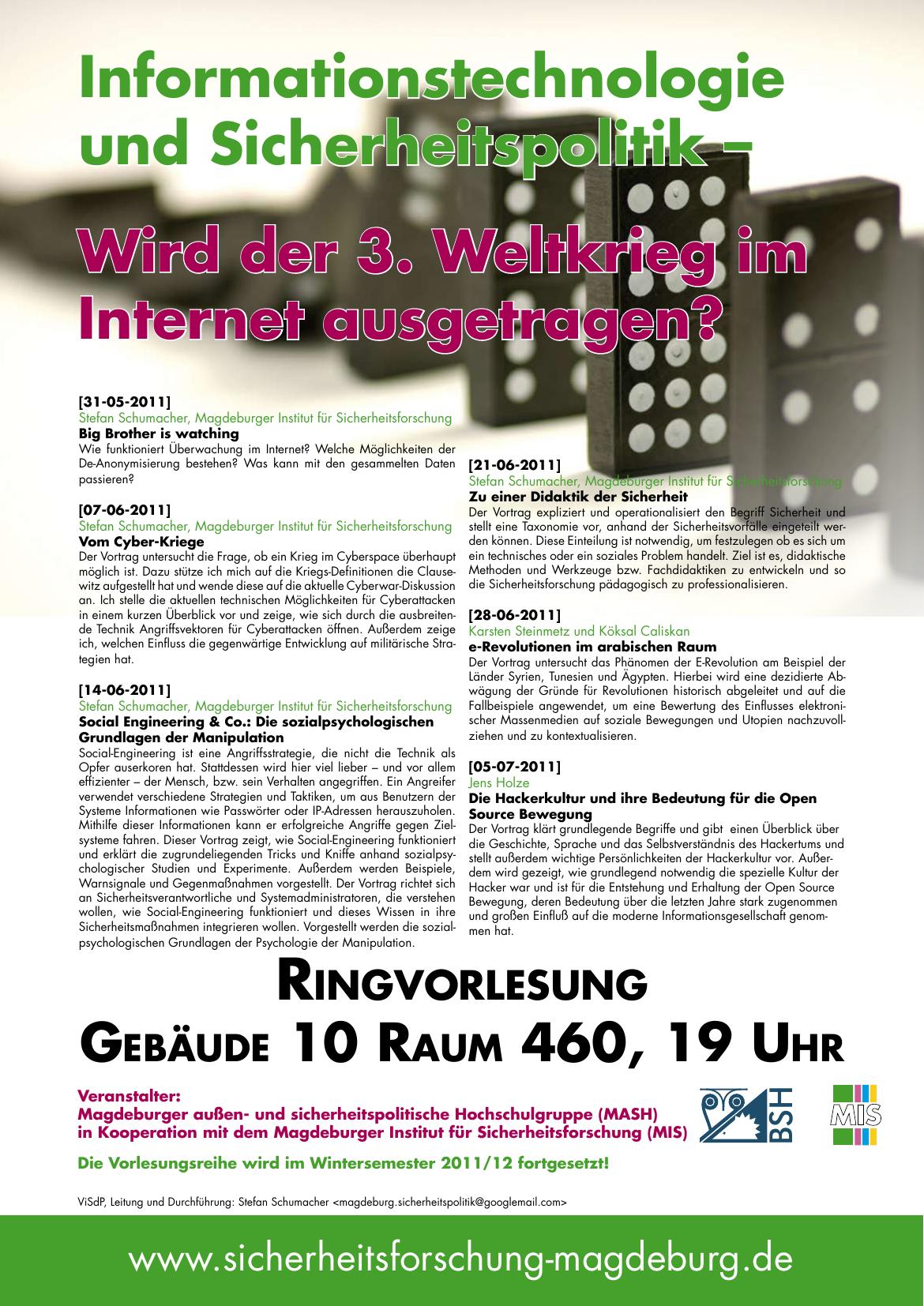

Sommersemester 2011

Dienstag, 31.05.: Stefan Schumacher: Big Brother is watching You.

Wie funktioniert Überwachung im Internet? Welche Möglichkeiten der De-Anonymisierung bestehen? Was kann mit den gesammelten Daten passieren?

Dienstag, 07.06.: Stefan Schumacher: Vom Cyber-Kriege

Der Vortrag untersucht die Frage, ob ein Krieg im Cyberspace überhaupt möglich ist. Dazu stütze ich mich auf die Kriegs-Definitionen die Clausewitz aufgestellt hat und wende diese auf die aktuelle Cyberwar-Diskussion an. Ich stelle die aktuellen technischen Möglichkeiten für Cyberattacken in einem kurzen Überblick vor und zeige, wie sich durch die ausbreitende Technik Angriffsvektoren für Cyberattacken öffnen. Außerdem zeige ich, welchen Einfluss die gegenwärtige Entwicklung auf militärische Strategien hat.

Dienstag, 14.06.: Stefan Schumacher: Social Engineering & Co.: Die sozialpsychologischen Grundlagen der Manipulation

Social-Engineering ist eine Angriffsstrategie, die nicht die Technik als Opfer auserkoren hat. Stattdessen wird hier viel lieber - und vor allem effizienter - der Mensch, bzw. sein Verhalten angegriffen. Ein Angreifer verwendet verschiedene Strategien und Taktiken, um aus Benutzern der Systeme Informationen wie Passwörter oder IP-Adressen herauszuholen. Mithilfe dieser Informationen kann er erfolgreiche Angriffe gegen Zielsysteme fahren. Dieser Vortrag zeigt, wie Social-Engineering funktioniert und erklärt die zugrundeliegenden Tricks und Kniffe anhand sozialpsychologischer Studien und Experimente. Außerdem werden Beispiele,Warnsignale und Gegenmaßnahmen vorgestellt. Der Vortrag richtet sich an Sicherheitsverantwortliche und Systemadministratoren, die verstehen wollen, wie Social-Engineering funktioniert und dieses Wissen in ihre Sicherheitsmaßnahmen integrieren wollen. Vorgestellt werden die sozialpsychologischen Grundlagen der Psychologie der Manipulation.

Dienstag, 21.06.: Stefan Schumacher: Zu einer Didaktik der Sicherheit

Der Vortrag expliziert und operationalisiert den Begriff Sicherheit und stellt eine Taxonomie vor, anhand der Sicherheitsvorfälle eingeteilt werden können. Diese Einteilung ist notwendig, um festzulegen ob es sich um ein technisches oder ein soziales Problem handelt. Ziel ist es, didaktische Methoden und Werkzeuge bzw. Fachdidaktiken zu entwickeln und so die Sicherheitsforschung pädagogisch zu professionalisieren.

Dienstag, 28.06.: Karsten Steinmetz und Köksal Caliskan: e-Revolutionen im arabischen Raum

Der Vortrag untersucht das Phänomen der E-Revolution am Beispiel der Länder Syrien, Tunesien und Ägypten. Hierbei wird eine dezidierte Abwägung der Gründe für Revolutionen historisch abgeleitet und auf die Fallbeispiele angewendet, um eine Bewertung des Einflusses elektronischer Massenmedien auf soziale Bewegungen und Utopien nachzuvollziehen und zu kontextualisieren.

Dienstag, 05.07.: Jens Holze: Die Hackerkultur und ihre Bedeutung für die Open Source Bewegung

Der Vortrag klärt grundlegende Begriffe und gibt einen Überblick über die Geschichte, Sprache und das Selbstverständnis des Hackertums und stellt außerdem wichtige Persönlichkeiten der Hackerkultur vor. Außerdem wird gezeigt, wie grundlegend notwendig die spezielle Kultur der Hacker war und ist für die Entstehung und Erhaltung der Open Source Bewegung, deren Bedeutung über die letzten Jahre stark zugenommen und großen Einfluß auf die moderne Informationsgesellschaft genommen hat.

Wintersemester 2011/2012

08.11.2011 Stefan Schumacher: Zur Entwicklungspsychologie der Intrusion Detection Systeme

2005 hat Schumacher im Vortrag “Einbruchserkennung in Netzwerke mit Intrusion Detection Systemen(IDS)” die Funktionsweise von IDS beschrieben. In den letzten Jahren hat sich der Hype um Programme wie Snort &. Co. etwas gelegt und die systembedingten Grenzen wurden aufgezeigt. So sind IDS immer noch nicht in der Lage, unbekannte Angriffe zu erkennen oder gar das soziale System einer Organisation zu analysieren. Schumacher zeigt anhand von Beiträgen aus der Philosophie, Pädagogik und Psychologie, wie Erkenntnis und Lernen funktioniert und welche Voraussetzungen erfüllt sein müssen, um lernende und erkennende IDS aufzubauen.

15.11.2011 Jens Holze/Dan Verständig: »Gewaltspiele« - Mythen um ein digitales Medium

Der Vortrag von Jens Holze (Otto-von-Guericke-Universität, Magdeburger Institut für Sicherheitsforschung) und Dan Verständig (OvGU Magdeburg) thematisiert die Problematik von Gewaltdarstellungen in Computerspielen sowie den davon ausgehenden gesellschaftlichen und medialen Diskurs. Wir werden versuchen Mythen von tatsächlichen Risiken zu trennen und die gesellschaftlichen Aushandlungsprozesse aus Perspektive der Medienbildung zu beleuchten.

22.11.2011 Stefan Schumacher: »Killerspiele« und Gewalt

In den Debatten um Gewalttaten wie Amokläufen oder School Shootings werden schnell sogenannte »Killerspiele« als Ursache ausgemacht. Im Vortrag stellt der Referent die Diskussion um sogenannte »Killerspiele« einführend vor. Anschließend fasst er den gegenwärtigen Forschungsstand der Psychologie zum Thema Amokläufe/School Shootings zusammen und zeigt, wie komplex die Fragestellung nach Ursachen von Gewalttaten sind. Dabei wird er auch zeigen, dass diese Vorkommnisse wesentlich komplizierter sind, als sie in den Medien oder der Politik diskutiert werden. Es geht ihm daher nicht um einfache Antworten, da diese bei solch einem Thema nicht gegeben werden können.

29.11.2011 RA Alfred Hart/Stefan Schumacher: Der Staatstrojaner: technische und rechtliche Aspekte

Am 29.11. werden Stefan Schumacher und Alfred Hart in einem Vortrag die technischen und rechtlichen Aspekte des Staatstrojaners diskutieren.

Stefan Schumacher wird in seinem Teil des Vortrages die Funktionsweise und technischen Grundlagen des Trojanereinsatzes erläutern, u.a. wie ein solcher Trojaner installiert werden kann, welche Konsequenzen dieser Einsatz für das Opfer hat und wie man sich vor dem Staatstrojaner schützen kann.

Anschließend diskutiert Rechtsanwalt Alfred Hart rechtliche Aspekte des SA4-Wickelfalz_Ringvorlesung_WS10-11_V1a_WEB.pdf taatstrojaners, insbesondere in der Abgrenzung von Quellen-Telekommunikationsüberwachung und Onlinedurchsuchung.

06.12.2011 Dr. Jörg Schulenburg: GnuPG und Co - Elektronische Verschlüsselung und Unterschriften

Verschlüsselung und elektronische Signaturen werden bisher nur von wenigen bewusst benutzt, sollen aber im großen Maßstab durch ePerso und co für

jeden das Leben leichter und sicherer machen. Geht das?

Die Anwendung von Verschlüsselung und elektronischen Signaturen erfordert aber nicht nur die Installation eines Verschlüsselungsprogramms oder den Kauf eines Kartenlesers, sondern vor allem ein Mindestmaß an Verständnis für die zugrundeliegenden Konzepte und mögliche Schwachpunkte.

Im Vortrag sollen dieses Verständnis an Beispielen vermittelt und konkrete Schwachpunkte angesprochen werden. Dabei stehen GnuPG als universelles und zuverlässiges Verschlüsselungstool und die Probleme des Key-Managements im Mittelpunkt.

Konkret auftretende oder wahrscheinliche Probleme werden an Beispielen wie Mailverschlüsselung, Webverschlüsselung oder dem elektronischen Banking erläutert.

13.12.2011 Martin Rost: Zu einer Soziologie des Datenschutz

Martin Rost studierte Soziologie und ist Mitarbeiter des Unabhängigen Landeszentrums für Datenschutz in Kiel. Dort arbeitet er im Bereich des technischen Datenschutzes an datenschutzgerechten E-Government-Konzepten und prüft Verwaltungen, Hochschulen und Unternehmen vor Ort. Daneben ist er Autor und Herausgeber von Büchern und Artikeln zu Netztechniken.

Im Vortrag versucht er Datenschutz als soziologisches Problem zu betrachten und diskutiert unter anderem die sozial Funktion des Datenschutz in funktional-differenzierten Gesellschaften.

20.12.2011 Dirk Baehr: Online-Jihadismus – Propagandakrieg im Internet

Der Vortrag entfällt aus gesundheitlichen Gründen.

Der Referent ist Politikwissenschaftler und Autor des Buches “Kontinuität und Wandel in der Ideologie des Jihadi-Salafismus”,

Der Vortrag geht auf die Anfänge des Medienjihads von Al Qaida und auf ihre zahlreichen Webseiten ein, die sie seit Ende der 1990er Jahre im Internet etablierten. Die Internetpropaganda spielte für Al-Qaida eine wichtige Rolle zur Etablierung einer globalen jihadistischen Szene, die als ‘Mittelbau’ fungiert, um Sympathisanten zu indoktrinieren und zu rekrutieren. Eine deutschsprachige jihadistische Propaganda etablierte sich erst ab 2006/2007. Mit der Globalen Islamische Medienfront (GIMF) entstand eine virtuelle Plattform, die maßgeblich zum Entstehen einer deutschen jihadistischen Community beigetragen hat. Dabei ist von Bedeutung, dass in diesem Zeitraum drei verschiedene Typen von „virtuellen“ Gruppen entstehen, die auf unterschiedliche Weise Propaganda betreiben, um Jugendliche zu radikalisieren.

Jens Kubieziel: Public - Intelligence - Partnership

Jens Kubieziel studiert Mathematik an der Uni Jena und forscht insbesondere zum Themenbereich Überwachung und Anonymität im Internet. Nach den Anschlägen vom 11. September 2001 haben diverse Geheimdienste ihre Strukturen massiv ausgebaut. Speziell die NSA ist von ihrer konservativen Vergabepraxis abgerückt und hat massiv Aufträge an Firmen vergeben. Doch welche Firmen liefern Abhörzubehör und was kann das? Der Vortrag stellt einige Firmen und deren Produkte vor.

17.01.2012 André Franz: Who’s snitching my milk? Nonlinear dynamics/analysis of vanishing bovine products in an office environment.

André Franz, Max-Planck-Institut für

Dynamik komplexer technischer Systeme

(Der Vortrag wird auf deutsch gehalten, die Folien sind in englisch.)

Nowadays many office environments offer small tea kitchens for their employees. From subjective experiences there seems to be a milk drain in these environments. However, fundamentel research is still missing.

Therefore, in this talk we will present experiments and the experimental setup to determine the volatility of milk in tea kitchens and possible causes. The experimental setup consists of a device for determining the amount of vanished milk (DDAVM), a device for counting fridge door openings (DCFDO) and a device for measuring the consumed electrical energy (DMCEE). The light diode based DCFDO is hidden in a regular yoghurt cup.

Additional to these measurements we will present some model canditates which are based on plausible psychological behavior of the employees. With innovative model discrimination techniques, model candidates are falsified by suggesting model-based experimental designs.

With these experiments and mathematical models we strongly believe to contribute to a better understanding of vanishing bovine products in office environments. This can help to predict the present state of milk in refrigerators, which leads to a more efficient milk consumption.

Further, deep insights into social-psycological interplays between colleagues may be extrapolated to generic properties of different societies. The snitching milk consumption curve may also hint, which kind of social system (e.g. communism, socialism, capitalism), people belong to.

24.01.2012: Stefan Schumacher: “Vom Cyber-Frieden – Zu einer internationalen Cyber-Sicherheits-Strategie”.

Cyberwar und Cybercrime werden zur Zeit in den Medien heiß diskutiert. Mit der Ausbreitung der Informationstechnologie nimmt auch die Bedeutung von IT-Sicherheit immer weiter zu. Sie erstreckt sich damit auf Home-Automatisierung, Kampfpanzer, Kernkraftwerke, Smart Meter und gewöhnliche Desktop-PCs sowie Smartphones. Dies führt naturgemäß zu verschiedenen Sicherheitsproblemen in den technischen und nicht-technischen Domänen.

Ich versuche daher im Rahmen meiner Forschungsarbeiten zu Cyberwar und Cybersecurity eine internationale Strategie für IT-Sicherheit zu entwickeln. Diese Sicherheitsstrategie soll verschiedene Probleme in der technische, psychischen/sozialen und politischen Dimension lösen.

Dazu werde ich einige Schwerpunkte und Fragen vorstellen, die in naher Zukunft von der Sicherheitsforschung beantwortet werden müssen. Dabei handelt es sich u.a. um Gesetzgebung und Gesetzesvollstreckung, Security Awareness, Didaktik der Sicherheit, Sicherheit von Betriebssystemen und Produkthaftung für Softwareentwickler.

index.md,v 1.3 2025/04/04 15:35:26 stefan Exp